シリコンバレー在住エンジニアの、Perl、PHP、AJAX、Drupal、Java の小枝集です。( 7,871,177 since 2005.02.20 )

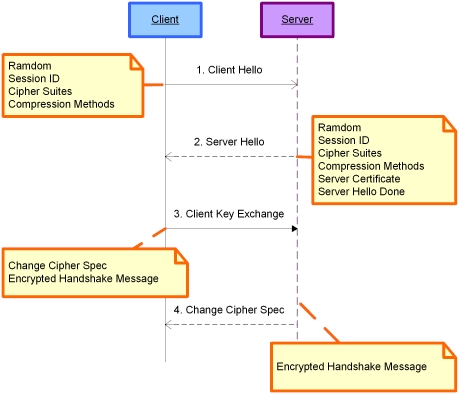

SSL/TLS の暗号化通信シーケンス

基本的に、4つのメッセージデータ(といってもバイナリ文字列)をやり取りするだけで暗号化通信を始められる。この後は、データが暗号化されて通信が行われる。

基本的に、4つのメッセージデータ(といってもバイナリ文字列)をやり取りするだけで暗号化通信を始められる。この後は、データが暗号化されて通信が行われる。

- Client Hello まず最初にクライアントがサーバに対して Client Hello メッセージを送る。このメッセージの中には乱数、セッションID、この通信でデータを暗号化するために使えるアルゴリズムの種類のリスト(候補)(Cipher Suites)、圧縮方式(Compression Methods)が含まれる。いろんなデータがあるが、これらをまとめてサーバに送る。

- Server Hello 乱数、セッションID、この通信でデータを暗号化するために使えるアルゴリズム、圧縮方式、サーバの証明書、Server Hello Done といったメッセージをクライアントに返す。このとき、サーバの証明書を受け取ったクライアントはサーバの証明書と CA の証明書から署名を照合して、この証明書からの署名が正しいかどうかをチェックする。 SSL/TLS 通信しようとしてブラウザとかから警告メッセージが出たのをみたことがある人は、この段階のサーバ証明書のチェックでブラウザが警告を発してることになる。

- Client Key Exchange クライアントが生成した(48バイトの)乱数(プリマスターシークレット)をサーバの公開鍵で暗号化してサーバへ送る。クライアントとサーバはこの値をもとに以降の通信で使う共通鍵暗号方式の秘密鍵(マスターシークレット)を生成する。

- Change Cipher Spec 暗号化したハンドシェイクのメッセージをクライアントに送る。この時点では暗号化する共通鍵(マスターシークレット)がクライアントとサーバの間で取り決められていて、以降のクライアントとサーバのデータのやり取りでは先に取り決めた暗号化アルゴリズムによって、データを暗号化して通信する。

トラックバック URL:

https://perltips.twinkle.cc/trackback/131